นักวิจัยทดสอบการอิมพลีเมนต์เซ็นเซอร์ลายนิ้วมือสำหรับ Windows Hello แฮกได้ทุกรุ่น Surface Type Cover แย่สุด

Microsoft’s Offensive Research and Security Engineering (MORSE) ทีมวิจัยความปลอดภัยของไมโครซอฟท์เองจ้างให้บริษัท Blackwing Intelligence ทดสอบความปลอดภัยของเซ็นเซอร์ลายนิ้วมือสำหรับล็อกอินวินโดวส์หรือ Windows Hello ว่ามีช่องโหว่ใดบ้าง

ทีมงานทดสอบ โน้ตบุ๊กสามรุ่น จากเซ็นเซอร์สามยี่ห้อ คือ Dell Inspiron 15 (Goodix), Lenovo ThinkPad T14 (Synaptics), และ Microsoft Surface Pro Type Cover (ELAN) โดยทั่วไปแล้ว Windows Hello นั้นมีฟีเจอร์สำคัญสองประเด็น คือ 1) ลายนิ้วมืออยู่ในชิปเซ็นเซอร์ลายนิ้วมือตลอดเวลา ไม่เคยส่งออกนอกชิป 2) โปรโตคอล Secure Device Connection Protocol (SDCP) ที่ไมโครซอฟท์สร้างขึ้นสำหรับใช้กับการสื่อสารข้ามชิปอย่างปลอดภัย ชิปไม่ได้ถูกดัดแปลง

เซ็นเซอร์ Goodix นั้นเชื่อมต่อกับ Windows ผ่านโปรโตคอล SDCP อย่างครบถ้วน อย่างใดก็ดีทีมวิจัยพบว่าเมื่อบูตเครื่องเป็นลินุกซ์แล้วปรากฎว่าการทำงานต่างออกไป โดยเซ็นเซอร์ไม่ตรวจสอบข้อมูลบางส่วน และการประกาศว่าระบบปฎิบัติการที่บูตขึ้นมานั้นเป็นวินโดวส์หรือลินุกซ์กลับไม่มีการตรวจสอบ ทำให้แฮกเกอร์สามารถบูตลินุกซ์ สร้างลายนิ้วมือที่ ID ตรงกับ ID ของลายนิ้วมือในวินโดวส์ และใช้ฮาร์ดแวร์คั่นกลางเพื่อให้ Windows เชื่อมต่อกับเซ็นเซอร์โดยเซ็นเซอร์นึกว่าเชื่อมต่อกับลินุกซ์อยู่

เซ็นเซอร์ Synaptics นั้นแม้จะรองรับ SDCP แต่ใน ThinkPad T14 กลับเลือกใช้โปรโตคอล TLS ที่อิมพลีเมนต์เอง กุญแจที่ใช้เชื่อมต่อนั้นเข้ารหัสด้วยกุญแจที่สร้างจากหมายเลขรุ่นชิปและหมายเลขซีเรียล ทำให้ทีมวิจัยสามารถถอดรหัสกุญแจออกมาได้และปลอมตัวเป็นเซ็นเซอร์สำเร็จ

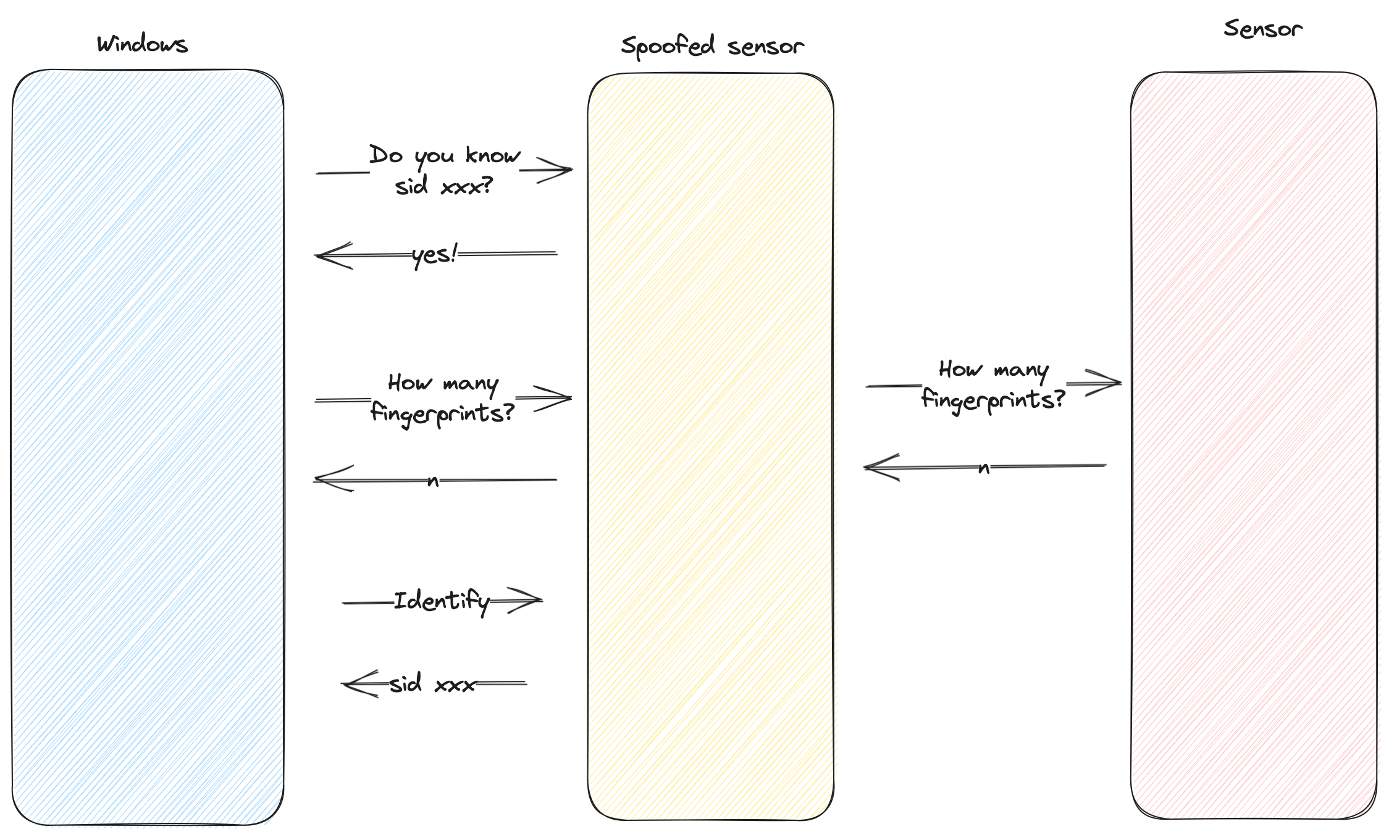

สำหรับเซ็นเซอร์ ELAN ใน Microsoft Surface Type Cover นั้นกลับอิมพลีเมนต์ได้แย่ที่สุด โดยชิปเชื่อมต่อกับซีพียูแบบไม่เข้ารหัส ไม่มีการตรวจสอบชิปใดๆ ทีมงานสามารถสร้างอุปกรณ์ USB มาหลอกว่าเป็นชิป ELAN แล้วบอกระบบปฎิบัติการว่าลายนิ้วมือถูกต้องแล้วเป็นอันเสร็จ

ทีม MORSE ของไมโครซอฟท์สปอนเซอร์การวิจัยครั้งนี้และอนุญาตให้เปิดเผยรายงานต่อสาธารณะได้ ทาง Blackwing ระบุว่าผู้ผลิตทุกรายควรใช้ SDCP ของไมโครซอฟท์ และตรวจสอบการอิมพลีเมนต์โปรโตคอลเสมอ

ที่มา - BlackwingHQ