ย้อนรอยกระบวนการแฮกผู้ผลิตซิมรายใหญ่ Gemalto, พนักงานในไทยส่งอีเมล PGP ทำให้ถูกติดตาม

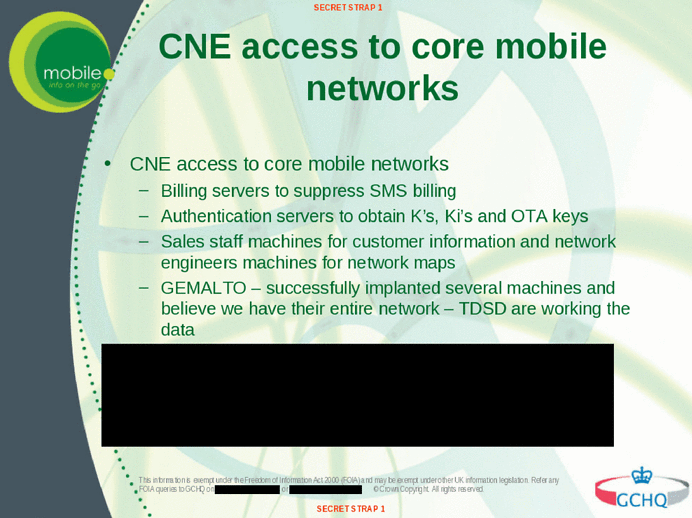

หลังสัปดาห์ที่แล้วมีข่าว NSA และ GCHQ ร่วมกันเจาะเครือข่ายของ Gemalto ผู้ผลิตซิมการ์ดรายใหญ่ของโลก กระบวนการเจาะเครือข่ายก็มีรายละเอียดเพิ่มมา

NSA ดักฟังอีเมลภายในของ Gemalto ผ่านระบบ XKEYSCORE เพื่อติดตามว่ามีใครพูดคุยกันอยู่บ้าง และพบผู้จัดการฝ่ายขายของ Gemalto สาขาประเทศไทย กำลังส่งอีเมลที่เข้ารหัส PGP โน้ตของ NSA ระบุว่าเขาน่าจะเป็น "จุดเริ่มต้นที่ดี" อย่างไรก็ดีไม่มีรายงานถึงความสำเร็จจากการดึงข้อมูลกุญแจซิมออกจากอีเมลของ Gemalto แต่อย่างใด และรายงานของ GCHQ กลับรายงานว่าสามารถตรวจข้อมูลได้จากการดักฟังจำนวนมาก

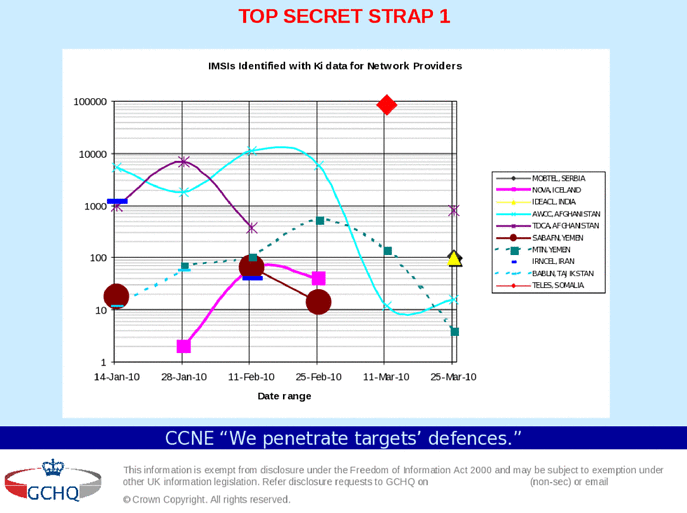

ความพยายามของ NSA และ GCHQ คือการหากุญแจ Ki ที่ฝังอยู่ในตัวซิมการ์ด และต้องส่งกุญแจนี้ให้กับเครือข่ายโทรศัพท์มือถือเพื่อใช้ยืนยันตัวตนระหว่างกัน โดยประสบความสำเร็จในการเจาะเอากุญแจเหล่านี้ได้จากผู้ให้บริการในอินเดีย, ไอซ์แลนด์, อัฟกานิสถาน, เยเมน, อิหร่าน, ทาจิกิสถาน, และโซมาเลีย

กระบวนการที่ประสบความสำเร็จมาจากการดักฟังอีเมลของบริษัทที่เกี่ยวข้องทั้งหมด ตั้งแต่บริษัทผลิตโทรศัพท์, เครือข่ายโทรศัพท์มือถือ, ผู้ผลิตซิม, และอีเมลฟรีที่พนักงานของบริษัทเหล่านี้อาจจะใช้งานอยู่ แล้วควานหาอีเมลที่มีคำว่า IMSI และ Ki ในอีเมลเหล่านี้ จากนั้นใช้ regular expression เพื่อดึงค่า IMSI และ Ki ออกมา

GCHQ ทดสอบระบบควานหา IMSI และ Ki นี้หกรอบช่วงปลายปี 2009 ถึงปี 2010 ได้คู่ IMSI และ Ki ไปกว่าแสนชุด อีเมลที่ส่งข้อมูลบ่อยที่สุด เช่น XXXXXXX@gmail.com ของพนักงานอีริคสัน, XXXXX@huawei.com ของเป้าหมายไม่รู้ตัวตนจาก Huawei Network, XXXXX@gmail.com เป้าหมายไม่รู้ตัวตนแต่ใช้อีเมลฟรี, mtn_ics.mc เกตเวย์ของเครือข่ายโทรศัพท์แห่งหนึ่งในแอฟริกา, XXXXXX@msn.com อีเมลที่เกี่ยวข้องกับ IMSI และ Ki (XXXXXXX แทนการเซ็นเซอร์อีเมล)

ทาง Gemalto ประกาศแถลงข่าวการสอบสวนภายในวันพุธนี้ โดยเบื้องต้นยืนยันว่าสินค้าของทางบริษัทยังคงมีความปลอดภัยอยู่

ภาพประกอบท้ายข่าวมี XML แสดงการคิวรีจากฐานข้อมูล XKEYSCORE ดูคล้าย SQL ทีเดียว