Project Zero เปิดเผยช่องโหว่ Malwarebytes ปลอมข้อมูลไวรัสได้, เบราว์เซอร์ Chromodo มีช่องโหว่หลายจุด

Project Zero ของกูเกิลเปิดเผยช่องโหว่ของซอฟต์แวร์ป้องกันมัลแวร์ Malwarebytes ที่ดาวน์โหลดข้อมูลไวรัสผ่าน HTTP ไม่เข้ารหัส แม้ว่าตัวข้อมูลในไฟล์จะเข้ารหัส RC4 ไว้ตัวกุญแจก็หาจากซอฟต์แวร์ในเครื่องได้ไม่ยาก (ทาง Project Zero ยังเซ็นเซอร์กุญแจอยู่) ทำให้แฮกเกอร์สามารถส่งไฟล์ข้อมูลไวรัสปลอมเข้าไปยังเครื่องของเหยื่อได้

ข้อมูลไวรัสมีตั้งแต่ข้อมูลสำหรับค้นหาไวรัส และคำสั่งที่ต้องรันเพื่อถอนไวรัสออกจากเครื่อง เมื่อแฮกเกอร์สามารถส่งคำสั่งเหล่านี้เป็นคำสั่งปลอมเข้าไปยังเครื่องปลายทางได้ แฮกเกอร์ก็จะสามารถรันคำสั่งใดๆ ที่ต้องการในเครื่องของเหยื่อได้

ทาง Malwarebytes รายงานช่องโหว่นี้พร้อมกับขอโทษที่มีช่องโหว่นี้ และเปิดโครงการ Malwarebytes Bug Bounty ให้รางวัล 100 ถึง 1,000 ดอลลาร์สำหรับการรายงานช่องโหว่ขึ้นกับความร้ายแรง

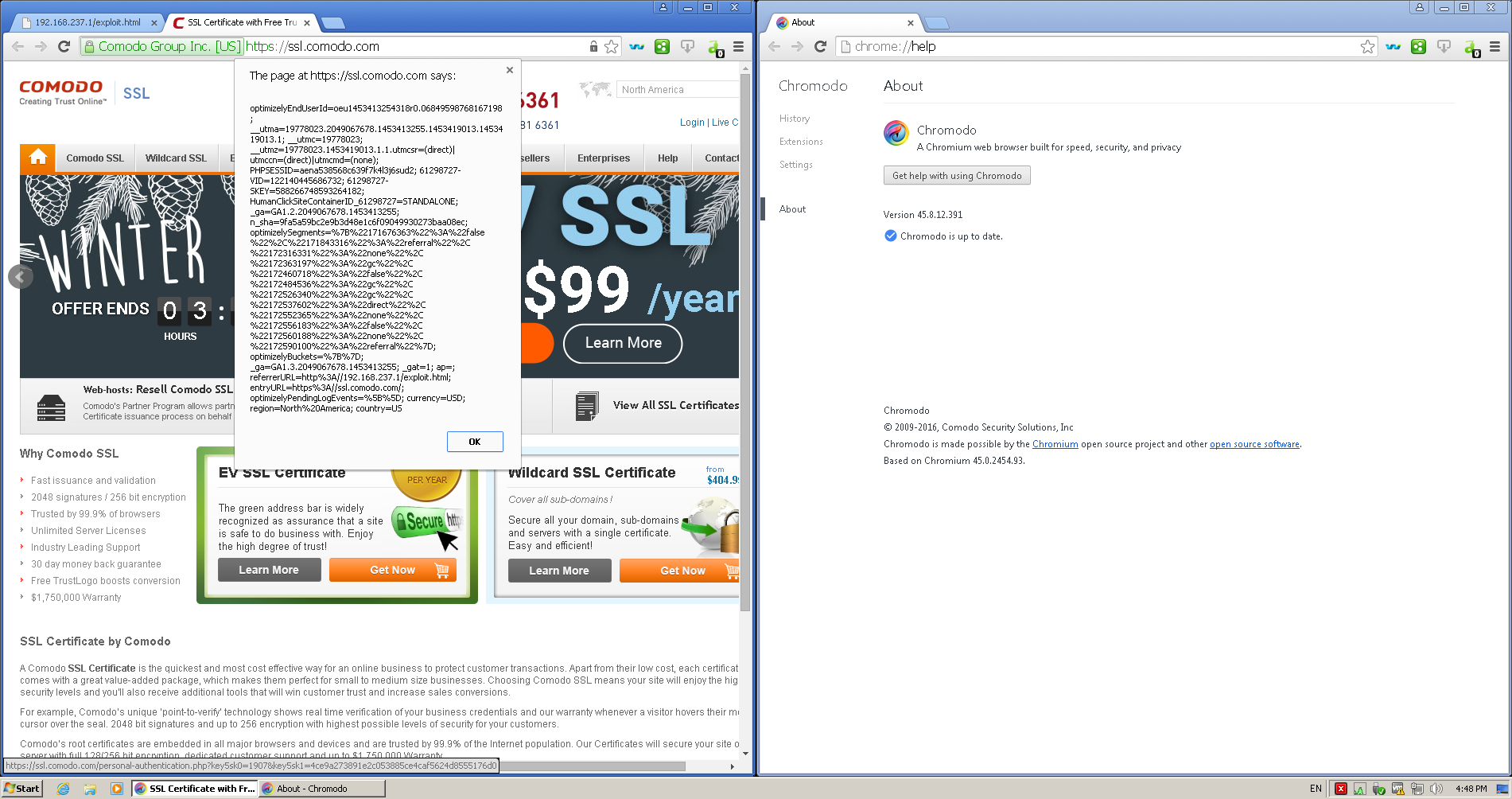

อีกช่องโหว่หนึ่งคือเบราว์เซอร์ Chromodo ที่ติดตั้งไปกับ Comodo Internet Security เมื่อติดตั้งแล้วมันจะตั้งค่าเป็นเบราว์เซอร์ดีฟอลต์ และดึงข้อมูลจาก Chrome รวมถึง cookie ทั้งหมดมาด้วย ช่องโหว่สำคัญคือ Chromodo ไม่ได้ทำตามนโยบาย same-origin ที่เป็นนโยบายความปลอดภัยพื้นฐานของเบราว์เซอร์ทุกตัว ทำให้เว็บใดๆ สามารถขโมย cookie จากเว็บอื่นๆ ได้อย่างอิสระ

ทาง Comodo แจ้ง Project Zero ว่าได้แก้ไขช่องโหว่นี้แล้ว แต่ Tavis Ormandy ระบุว่าการแก้ปัญหาของ Comodo เป็นการแก้ปัญหาผิดจุดทำให้การแฮกเช่นเดิมทำได้โดยง่าย แต่ในเมื่อทาง Comodo แจ้งว่าแก้ปัญหาก็จะเปิดเผยข้อมูลของรายงานเดิมและย้ายข้อมูลการแฮกเวอร์ชั่นล่าสุดไปเปิดบั๊กใหม่

ที่มา - Project Zero #714 (Malwarebytes),#704 (Chromodo)