ข้อมูลเพิ่มเติม Petrwrap: ไส้ในเป็น Petya ที่ถูกแก้ไขเพื่อหวังผลทำลายข้อมูลมากกว่าเรียกค่าไถ่

หลังจากที่ Petrwrap ออกโจมตีคอมพิวเตอร์ในยูเครนเมื่อวันอังคารที่ผ่านมา คุณ Matt Suiche นักวิจัยด้วยความปลอดภัยจากบริษัทต่างๆ ได้ข้อมูลเพิ่มเติมเกี่ยวกับ malware ตัวนี้ว่าจริงๆ แล้วมันเป็น wiper (malware ทำลายข้อมูล) มากกว่าที่จะเป็น ransomware โดยนำโค้ดของ Petya มาปรับปรุง

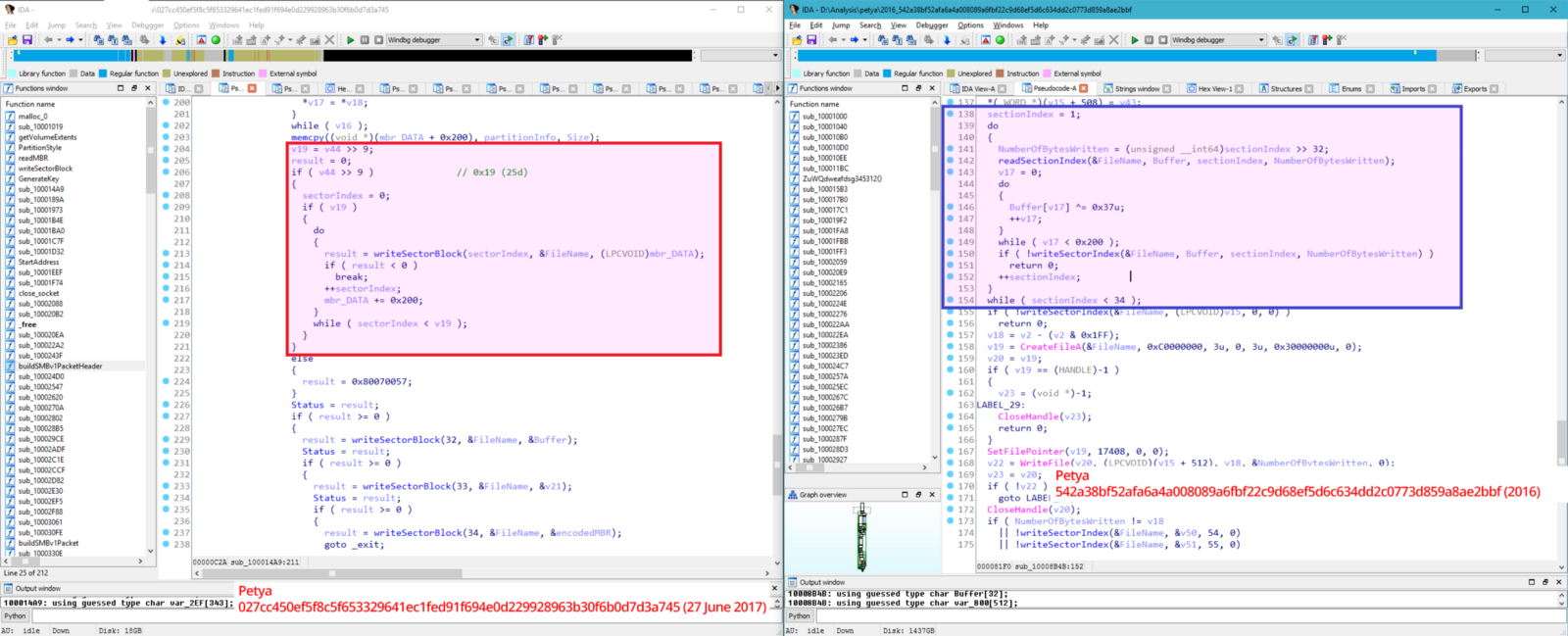

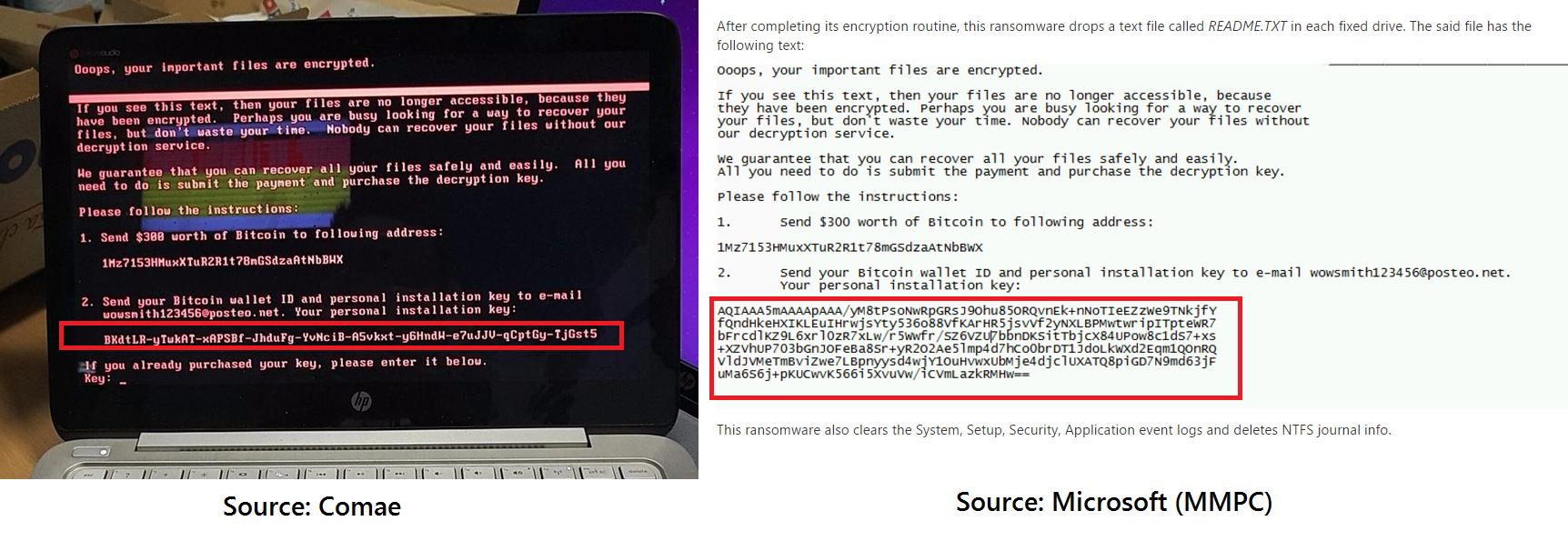

คุณ Suiche ค้นพบว่าขั้นตอนการเข้ารหัสไฟล์ของ Petrwrap จะทำ XOR กับ sector แรกที่ถูกใช้เป็น MBR ด้วย 0x7 เพื่อเข้ารหัส และสำรองข้อมูลของ sector แรกที่เข้ารหัสแล้วไว้ที่ sector 34 และเขียน bootloader ของมันทับ sector แรกเหมือนกับที่ Petya ทำ อย่างไรก็ตาม มันกลับเขียนทับข้อมูลใน 24 sector ถัดมาโดยไม่มีการสำรองข้อมูลใดๆ จึงส่งผลให้ข้อมูลในนั้นถูกทำลายไปด้วย หลังจากนั้นการทำงานที่เหลือจะเหมือนกับ Petya ทุกอย่าง นอกจากนั้นแล้วทาง Kaspersky Lab ยังพบว่า personal installation key ที่ปรากฎบนหน้าจอเป็นเพียงแค่ข้อความที่ถูกสุ่มสร้างขึ้นมา และไม่เกี่ยวข้องกับกุญแจที่ใช้เข้ารหัสเลย อย่างไรก็ตามในไฟล์ README.TXT ที่ปรากฎในแต่ละไดรฟ์ [1] กลับมี personal installation key ที่เกี่ยวข้องกับการเข้ารหัสด้วย จึงทำให้การถอดรหัสยังเป็นไปได้อยู่ หากติดต่อกับผู้โจมตีได้อีกครั้ง

อย่างไรก็ตามคุณ Suiche คิดว่า Petrwrap อาจจะเป็น wiper เนื่องจาก

1. มีการทำลาย 24 sector ที่อยู่ถัดจาก sector แรก โดยไม่สำรองข้อมูลก่อนทำลาย

2. ใช้ช่องทางติดต่อที่ผู้โจมตีไม่มีอำนาจควบคุมแบบเบ็ดเสร็จ (ณ ปัจจุบัน ติดต่อผ่าน email ที่ปรากฎบนหน้าจอเรียกค่าไถ่ไม่ได้แล้ว)

3. personal installation key บนหน้าจอและในไฟล์ README.TXT ไม่ตรงกัน

ด้านซ้าย: code ของ Petrwrap ด้านขวา: code ของ Petya

ด้านซ้าย: personal installation key บนหน้าจอ ด้านขวา: personal installation key ในไฟล์ README.TXT

ที่มา - Comae Technologies